Proyecto Hacker Juegos

- Inicio

- Proyecto Hacker Juegos

Bienvenidos a los 5º Hacker Juegos del Nelson

Nuestros alumnos de 2º de Grado Medio, han iniciado esta semana los 5º Hacker Juegos del Nelson.

Este proyecto, desarrollado en la asignatura de Seguridad Informática, trata de acercar el mundo de la cyberseguridad a nuestros chicos de la manera más real y entretenida posible.

Nuestros chicos, que ya han visto y practicado con diversos aspectos y elementos de la seguridad informática (Ataques, Vulnerabilidades, Amenazas, Laboratorios, Sistemas de Protección, etc.), tienen la ocasión de demostrar lo que son capaces de hacer y las ganas que le tienen a la vida.

El objetivo fundamental de este proyecto, es el de estudiar y conocer a fondo, las técnicas y el software de ataque más utilizado por los hackers. Para ello, nuestros chicos se han dividido en grupos de dos y han realizado su propio sistema de ataque a un entorno virtual controlado. Estos ataques han sido ideados por cada grupo desde el principio mediante alguna modificación de un ataque ya conocido, o simulados a partir de un ataque ya existente.

El aspecto más importante de cada ataque desarrollado por cada grupo, es que cada ataque ha sido fundamentado, organizado y perfectamente detallado para su estudio y entendimiento y se han ofrecido posibles soluciones o precauciones para prevenir cada uno de ellos.

Listado de trabajos realizados por nuestros alumnos:

El Pen del poder

Alumnos: Alejandro´s Team.

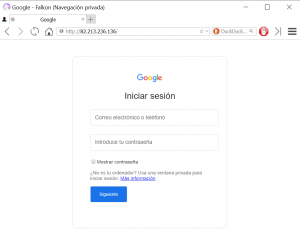

Resumen: Utilizando un dispositivo hardware llamado Rubber Ducky, que emula un teclado, hemos logrado cambiar la configuración DNS del equipo objetivo. Esto significa que, cuando el usuario intenta acceder a google.com, en realidad es redirigido a nuestro sitio falso alojado en nuestro servidor, el cual contiene un formulario de inicio de sesión fraudulento. El propósito de este ataque es realizar phishing de cuentas de Google.

Resumen: Utilizando un dispositivo hardware llamado Rubber Ducky, que emula un teclado, hemos logrado cambiar la configuración DNS del equipo objetivo. Esto significa que, cuando el usuario intenta acceder a google.com, en realidad es redirigido a nuestro sitio falso alojado en nuestro servidor, el cual contiene un formulario de inicio de sesión fraudulento. El propósito de este ataque es realizar phishing de cuentas de Google.

Enlace al proyecto: https://github.com/magnitopic/RubberDuckyPresentation

Evil Recrypt

Alumnos: Roy, Eloy y Javier.

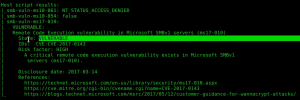

Resumen: Evil Recrypt© es un ataque compuesto por una serie de acciones ofensivas que aprovechan las vulnerabilidades de los sistemas operativos de los servidores para comprometerlos y controlarlos de forma remota. Este ataque se centra en el servidor DNS, permitiéndonos intervenir en las solicitudes de miles de clientes y llevar a cabo un ataque de Hombre en el Medio (Man In The Middle), lo que nos permite realizar resoluciones de nombres falsas.

Después de realizar la resolución de nombres falsos, los clientes son redirigidos a servidores web falsos que solicitan una “actualización”. Esta actualización, en realidad, es un ransomware desarrollado por nosotros. Al ejecutar el archivo, todos los datos del usuario son cifrados, y se solicita un rescate de 0,05 BTC para descifrarlos.

Maldito WPS

Alumno: Carlos.

Resumen: Descubre lo fácil que es acceder a cualquier red WiFi protegida por contraseña utilizando el protocolo WPS. Una vez dentro, es posible interceptar todo el tráfico de red, incluidos datos personales sensibles. Este método podría ser utilizado por el protagonista de una famosa serie sobre ciberseguridad y mucho más.

Consejo: Desactiva el protocolo WPS de tu router.

Me pareció ver un lindo Nyancat

Alumnos: Daniel y David.

Resumen: Desarrollamos un virus utilizando ingeniería social para su distribución a través del correo electrónico. Simulamos un mensaje de envío de un paquete de Amazon para incitar al usuario a descargar un archivo adjunto (el virus), bajo el pretexto de localizar su paquete.

Cuando el usuario descarga y ejecuta el archivo, el virus Nyancat sobrescribe el MBR (Registro Maestro de Arranque) para que el sistema inicie desde MEMZ. Estos payloads ejecutan varios programas, como páginas web del navegador, que ralentizan el sistema. Además, intentar detener el proceso o eliminar el archivo de MEMZ provocará que el ordenador se reinicie desde la BIOS, mostrando una animación de NYANCAT y destruyendo la tabla de particiones en el disco.

Este proyecto surge de la comprensión de que la forma más sencilla de atacar un sistema es a través del usuario, que suele ser el eslabón más débil de la cadena de seguridad.

SqlHole

Alumnos: Luís Miguel y Carlos.

Resumen: Utilizando la aplicación SQLMAP, exploramos la vulnerabilidad de bases de datos en páginas web. Primero, se analiza si la página es vulnerable a este tipo de ataques. En caso afirmativo, la aplicación puede acceder al contenido de la base de datos, lo que nos permite buscar datos críticos como nombres de usuario y contraseñas mediante una serie de comandos específicos.

Resumen: Utilizando la aplicación SQLMAP, exploramos la vulnerabilidad de bases de datos en páginas web. Primero, se analiza si la página es vulnerable a este tipo de ataques. En caso afirmativo, la aplicación puede acceder al contenido de la base de datos, lo que nos permite buscar datos críticos como nombres de usuario y contraseñas mediante una serie de comandos específicos.

1ºs Hacker Juegos del Nelson

Listado de trabajos realizados por nuestros alumnos:

El Acceso Maestro

Alumnos: Nacho y Arturo.

Resumen: Implementamos diversas técnicas de falsificación, ocultación y suplantación para instalar un software malicioso con el objetivo de tomar el control total de la computadora de la víctima sin su conocimiento.

El PC objetivo puede ser controlado de forma remota a través de un panel de control, que nos permite obtener información detallada, así como un control completo sobre su software y hardware.

Password Delete

Alumno: Dima.

Resumen: Utilizando un USB con un sistema operativo Linux y el software “Chntpw”, llevamos a cabo el borrado de la contraseña de un usuario en un sistema operativo Windows.

Password Exploit

Alumnos: José Luis y Eduardo.

Resumen: Hemos llevado a cabo la vulneración de la contraseña de un usuario estándar o administrador en el sistema operativo Windows. Luego, hemos realizado un cambio de roles desde la consola antes de la introducción de credenciales.

Sustracción de información

Alumnos: Manuel y Rubén.

Resumen: Desarrollamos un método de robo de información utilizando un archivo .bat de ejecución silenciosa mediante .vbs. Este programa puede ser ejecutado desde diversas vías, como USB autoarrancable, suplantación de otro software, correo electrónico, etc. Además, puede ser configurado para extraer diferentes tipos de archivos en diversas ubicaciones.

Armageddon

Alumno: Sabas.

Resumen: Desarrollamos un script cuyo único objetivo es destruir todos los datos del ordenador y dejar el sistema operativo inservible. Este script se basa en el uso de archivos .bat y .vbs que borran el disco C:\ y ocultan el CMD para dificultar las operaciones de reparación. Después de llevar a cabo el ataque, el sistema operativo no se iniciará normalmente y solo se podrá restaurar a un punto anterior o formatear en caso de que no exista un punto de restauración disponible.

Chrome Password

Alumno: Guillaume.

Resumen: Nuestro proyecto se enfoca en la sustracción de contraseñas almacenadas en el navegador Chrome. Utilizamos el software de recuperación de contraseñas ChromePass de manera indebida. Este software, si tenemos acceso físico a la víctima, puede mostrar las contraseñas almacenadas desencriptadas al saltarse el paso de encriptación “CryptProtectData”, que es una función incorporada en la API de Windows para la encriptación de datos.

Ransom Ware

Alumnos: Pablo y Sergio

Resumen: Nuestro proyecto se centra en la infección de una serie de ordenadores utilizando el ransomware Hidden-Tear, con el propósito de encriptar todos los datos de esas máquinas. Configuramos el ransomware según nuestras necesidades mediante la manipulación de su código fuente en Visual Studio. Además, utilizamos código PHP para recopilar los datos de la víctima y generar la contraseña necesaria para la desencriptación de los archivos.